如何保证自动驾驶的安全性-下|盖世大学堂舱驾、行泊一体系列知识讲解

在自动驾驶技术蓬勃发展的当下,安全性无疑是其核心议题。随着自动驾驶等级从L1逐步向L5迈进,汽车的智能化和自动化程度不断提升,这也对车辆在复杂场景下的安全性能提出了更高要求。其中,预期功能安全和信息安全成为确保自动驾驶安全的关键领域,它们分别从功能实现和数据防护的角度,为自动驾驶汽车构筑起坚实的安全防线。

一、预期功能安全

(一)功能表现分类及风险分析

自动驾驶系统的功能表现可细分为四类:一是在危险场景中正常介入,这是系统应有的正常工作状态;二是在非危险场景下误触发,这种情况可能会给驾乘人员带来不必要的干扰,甚至在某些特殊场景下引发危险;三是在危险场景中漏触发,这无疑是极其危险的情况,可能导致无法及时对危险状况做出响应,从而引发事故;四是在非危险场景中正常关闭,这属于系统的正常操作,不会带来风险。在这四类表现中,一和四是相对安全的状态,而二和三则存在不同程度的风险,误触发和漏触发也正是预期功能安全(SOTIF)重点关注和需要解决的问题。

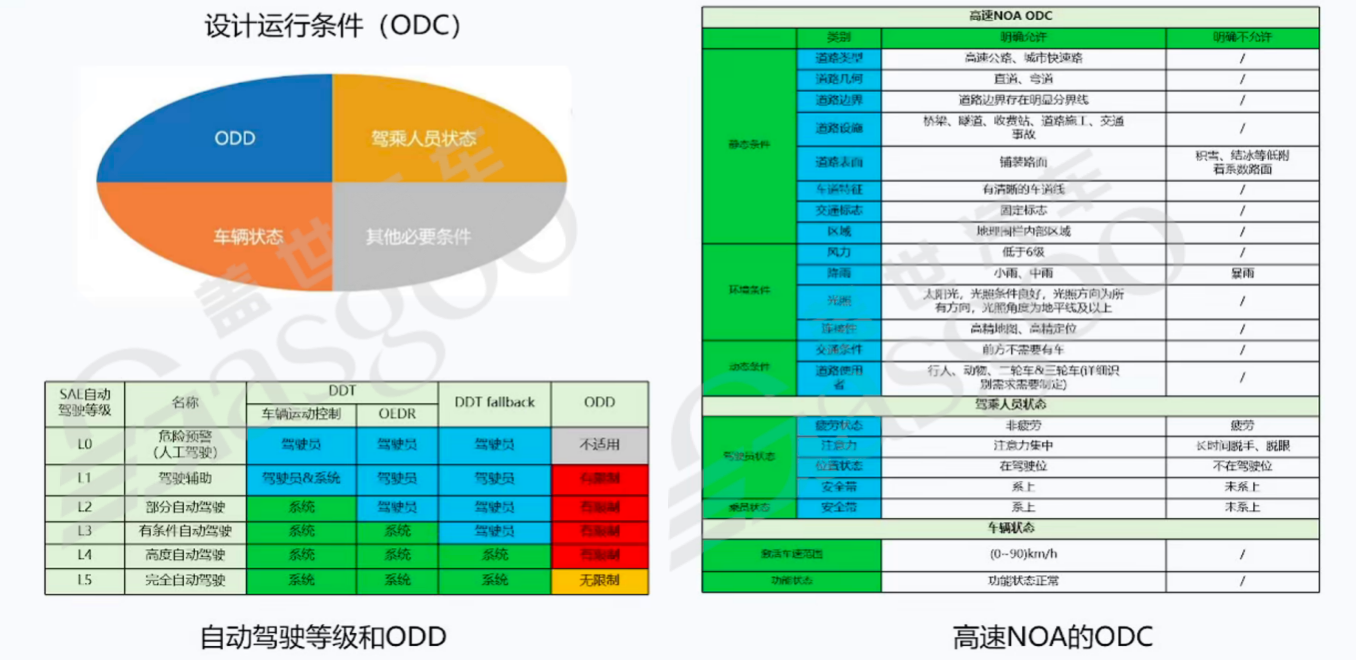

以高速导航辅助驾驶(NOA)为例,其设计运行条件(ODC)对道路类型、道路几何形状、道路边界、道路设施、驾乘人员状态、环境条件、连接性、交通条件等都有着明确的规定。在这些特定条件下,系统需要准确判断何时该介入、何时该关闭,以确保驾驶安全。若系统在不符合ODC的场景下发生误触发或漏触发,就可能引发安全事故。比如,在暴雨天气下,道路能见度极低,车道线模糊不清,此时若系统误判为满足正常驾驶条件而继续以较高速度行驶,就容易导致车辆偏离车道,引发碰撞事故。

(二)预期功能安全的方法论

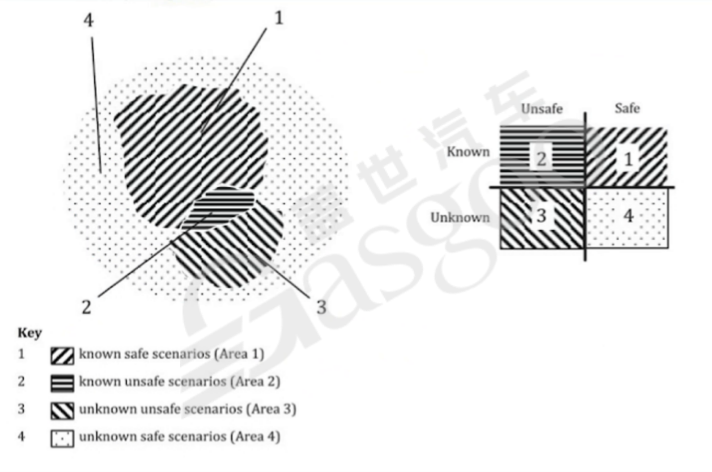

为有效避免误触发和漏触发情况的发生,需要先对各种场景进行精准识别和分类,明确哪些场景下系统触发是安全的,哪些是不安全的。这一过程涉及到对已知安全场景、已知不安全场景、未知安全场景和未知不安全场景的界定。在实际操作中,已知不安全场景通常在功能安全的考量范畴内,而预期功能安全主要聚焦于解决未知不安全场景带来的挑战。

由于自动驾驶系统面临的场景极为复杂,存在诸多不确定性,要解决未知不安全场景的问题极具难度。以特斯拉为例,其采用的仿真测试和影子模式等技术手段,不仅有助于完善自身算法,也与预期功能安全的考量相契合。通过大量的仿真测试,可以模拟各种极端和罕见的场景,让系统在虚拟环境中进行训练和优化,从而提升其在实际场景中的应对能力,减少误触发和漏触发的发生概率。在仿真测试中,可以模拟突然闯入道路的小动物、道路施工导致的路况突变等场景,让系统学习如何正确应对,提高安全性。

(三)应对预期功能安全的措施

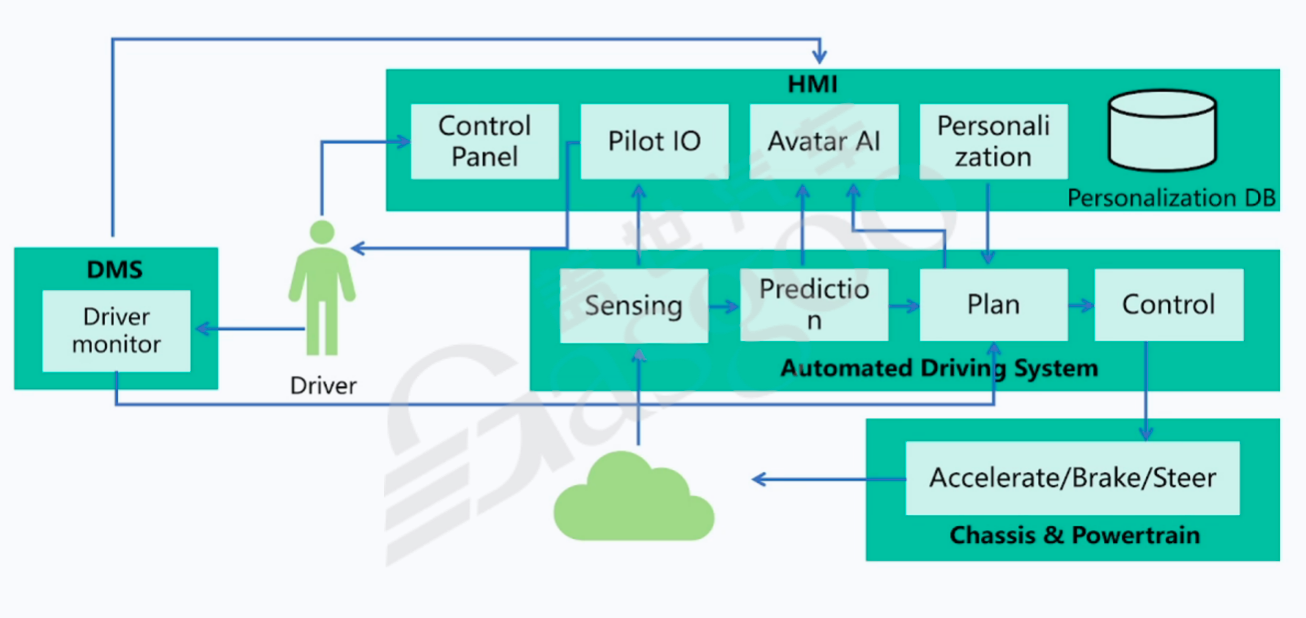

在实际应对预期功能安全问题时,有多种措施可供采用。在人机共驾系统中,驾驶员监测系统(DMS)发挥着重要作用。它能够实时监控驾驶员的状态,包括是否疲劳驾驶、注意力是否集中以及是否处于正常驾驶位等。若DMS监测到驾驶员躺在后座,驾驶位无人,系统可自动禁止开启某些自动驾驶功能,如导航辅助驾驶(NOA),以此防止功能的滥用和误用,确保驾驶安全。

此外,云端技术也在预期功能安全中扮演着关键角色。通过云端升级,系统可以不断更新算法,填补在实际运行中发现的漏洞,优化对各种复杂场景的应对策略。同时,一些企业提出了ODC运营逻辑,通过实时监测系统,对潜在风险进行评估和决策,并实现自我学习和提升。当监测到系统出现异常时,能够及时采取措施,将风险降低到最小程度,进入最小风险状态(MRC)。

二、信息安全

(一)信息安全资产及危害场景

在自动驾驶汽车的信息安全领域,明确信息安全资产至关重要。这些资产涵盖多个方面,包括芯片(如MCO和SOC)、操作系统镜像、软件镜像(如ACC的SWC镜像的二进制文件)、以太网交换机等物理资产,以及车辆通信过程中的通讯链路、报文等信息资产。

每辆车的芯片漏洞都可能成为黑客攻击的切入点,进而侵占计算资产。在实际情况中,黑客常常利用云端和网络进行攻击。他们可能通过获取服务器端的访问权限,如冒用门卫门禁卡进入服务器内部,插入带有木马的U盘,篡改系统数据,从而获取更高权限,实现对车辆的控制。

在车辆终端层面,黑客可能通过假冒OTA升级的方式,修改代码的激活条件,注入带有木马的升级文件。当车辆进行OTA升级时,原本以为升级的是正常版本,实际却安装了带木马的版本,导致系统在不该激活某些功能时被激活,严重影响车辆的正常运行,侵害了通讯资产和终端资产。

在通讯过程中,还存在监听风险。例如,当驾乘人员在车内打电话时,通话内容可能被黑客监听,虽然数据未被直接损害,但隐私已被泄露。这些危害场景充分显示了自动驾驶汽车信息安全面临的严峻挑战。

(二)TARA方法

为有效应对信息安全威胁,ISO 21434标准中提出了威胁分析与风险评估(TARA)方法,该方法包含七个关键步骤。

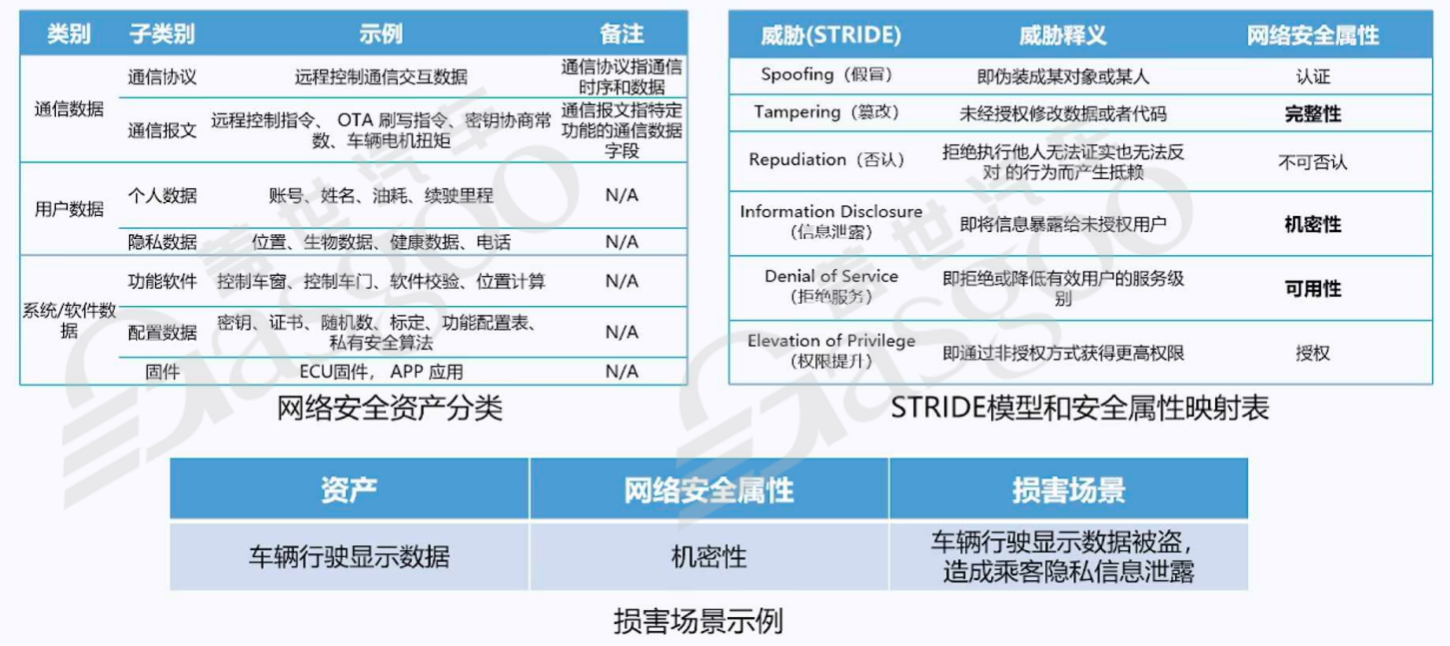

第一步是资产定义,需要准确识别各类信息安全资产,并明确其网络安全类别,分析潜在的损害场景。可运用STRIDE方法,对通信协议、通信数据、用户数据等资产进行分类,并确定其对应的网络安全属性,如认证、完整性、不可否认、机密性、可用性和授权等。对于车辆行驶显示数据,在传输过程中作为通信报文,其面临的主要威胁是被劫持和篡改;而当该数据存储在设备内部时,更关注其数据完整性。

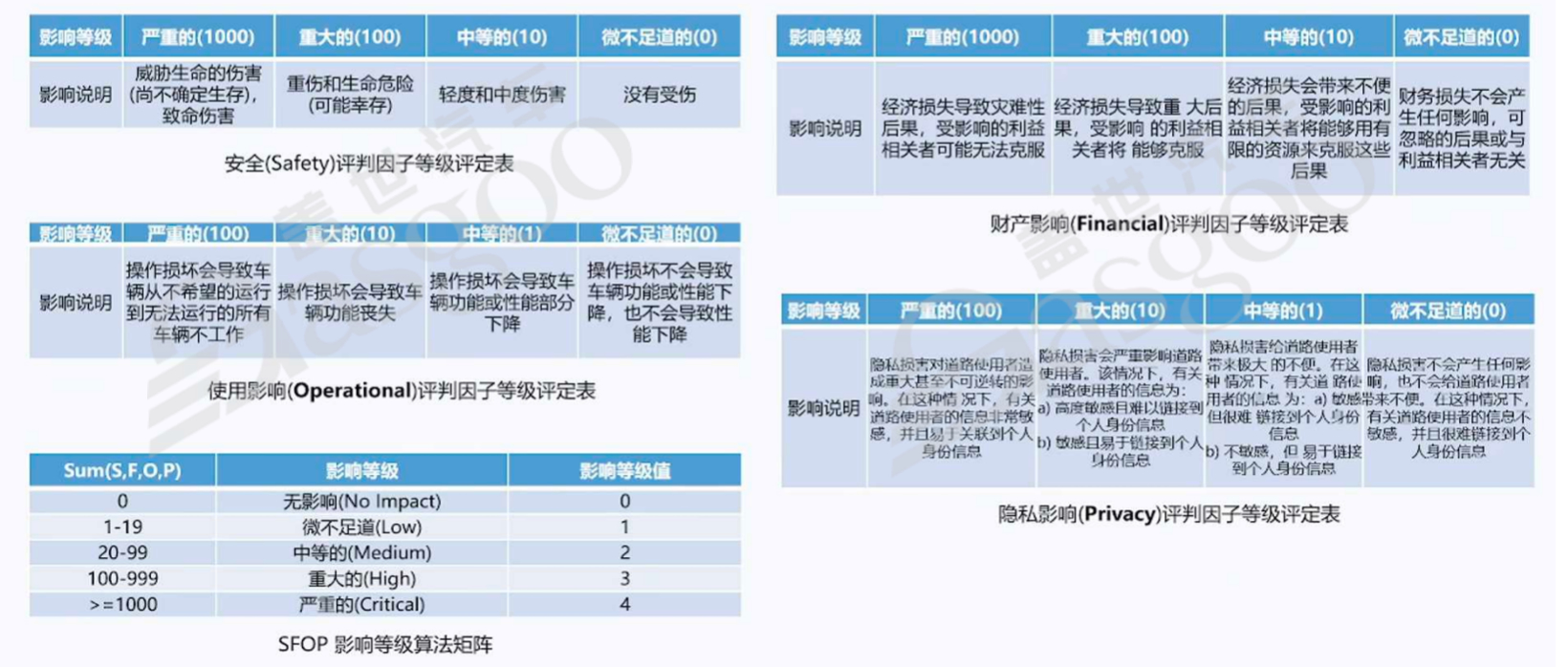

第二步是影响等级评估,从安全、财产、使用和隐私四个评判因子出发,对资产受损可能带来的影响进行评估。每个评判因子分为严重、重大、中等和微不足道四个等级,并为不同的影响参数分配不同权重。若车辆的人脸信息或指纹信息丢失,可能不会直接威胁人身安全,但可能导致财产损失,如被用于盗刷支付;同时,个人隐私也会受到严重侵害。综合评估后,若评分介于100-999之间,则该信息资产受损的影响等级为重大。

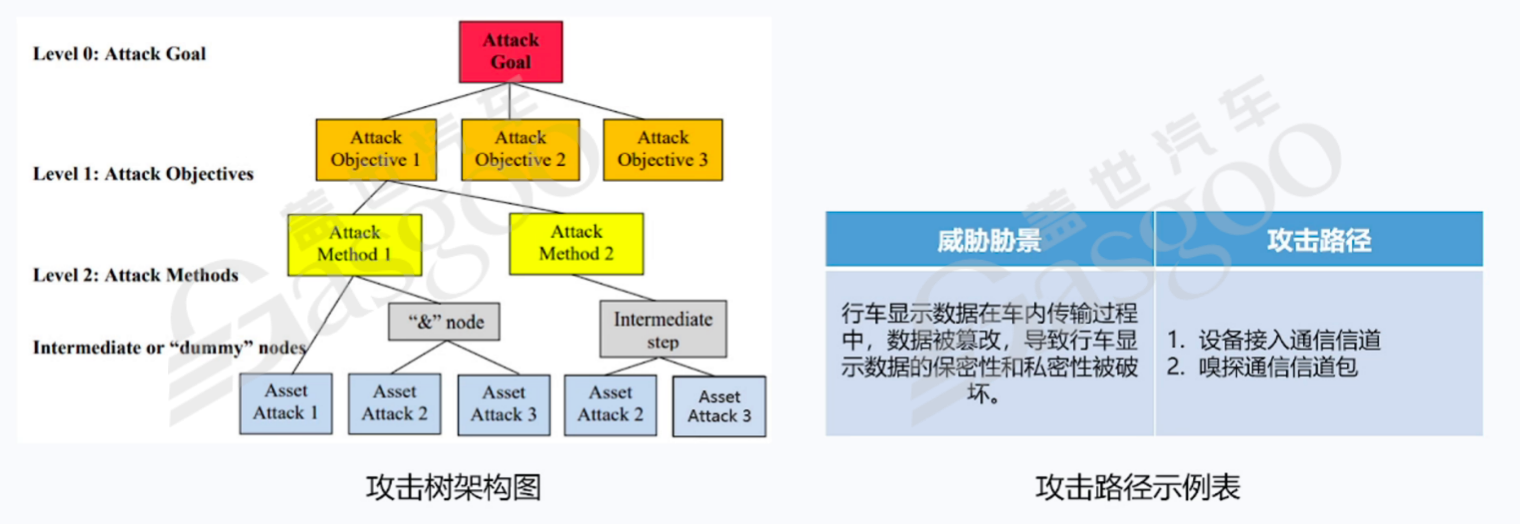

第三步是威胁场景识别,以损害场景为输入,基于5W 1H原则(即Who-攻击者是谁、What-攻击对象是什么、When-何时发生攻击、Where-攻击发生的环境、How-如何进行攻击、What-造成了什么损害),详细定义威胁场景。行车显示数据在车内传输过程中被篡改,导致其保密性和私密性被破坏,这就是一个典型的威胁场景。对于人脸或指纹数据,可能存在通过USB接口插入设备窃取数据,或者利用量产ECU预留的debug接口获取数据等威胁场景。

第四步是攻击路径分析,有自上而下和自下而上两种方法。自上而下的方法通过分析实现威胁场景的不同方式来推断攻击路径,如使用攻击树、攻击图等工具;自下而上的方法则从已知漏洞出发,识别攻击路径,并评估其是否适用于当前的威胁场景。对于行车显示数据被篡改的威胁场景,攻击路径可能包括设备接入通信信道、嗅探通信信道包等。

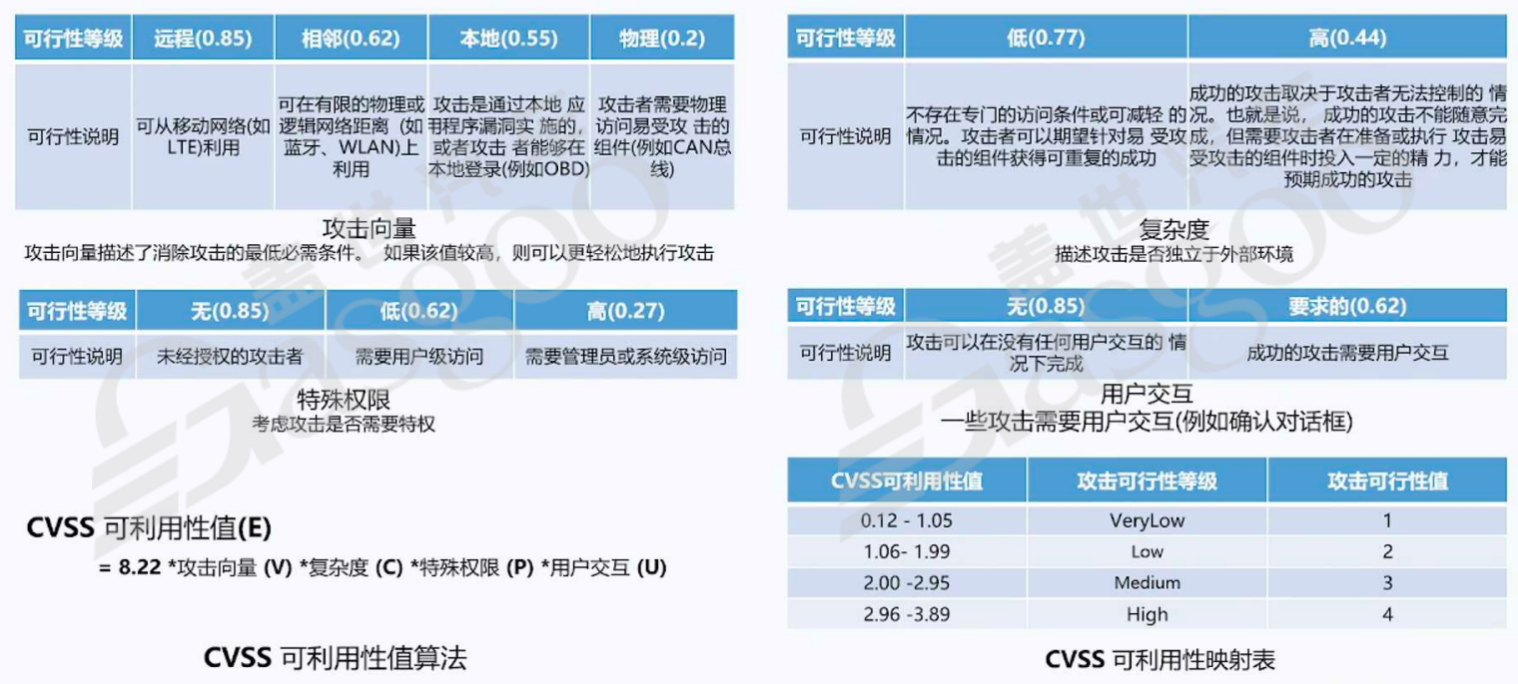

第五步是攻击可行性评估,基于通用漏洞评审系统(CVSS),从攻击向量、复杂度、特殊权限和用户交互四个维度综合评估攻击可行性等级。攻击向量描述了消除攻击的最低必需条件,若该值较高,则攻击相对容易执行;复杂度考量攻击是否独立于外部环境,以及实现攻击所需的技术难度;特殊权限关注攻击是否需要特权;用户交互则判断攻击是否需要用户参与。若通过USB接口进行攻击,属于本地物理攻击,若USB接口权限较低,且获取设备内部数据需要解密复杂的加密算法,同时还需要用户交互确认,那么综合评分后,该攻击的可行性等级可能较低。

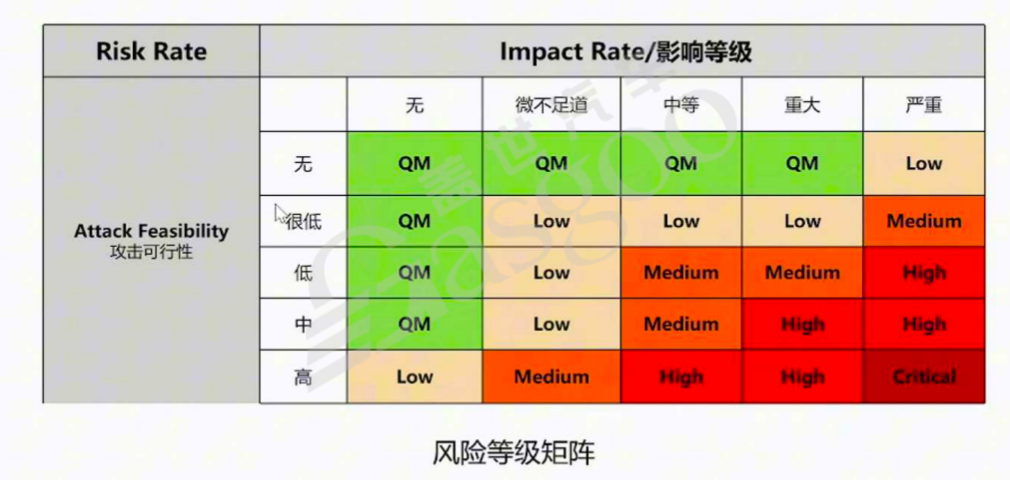

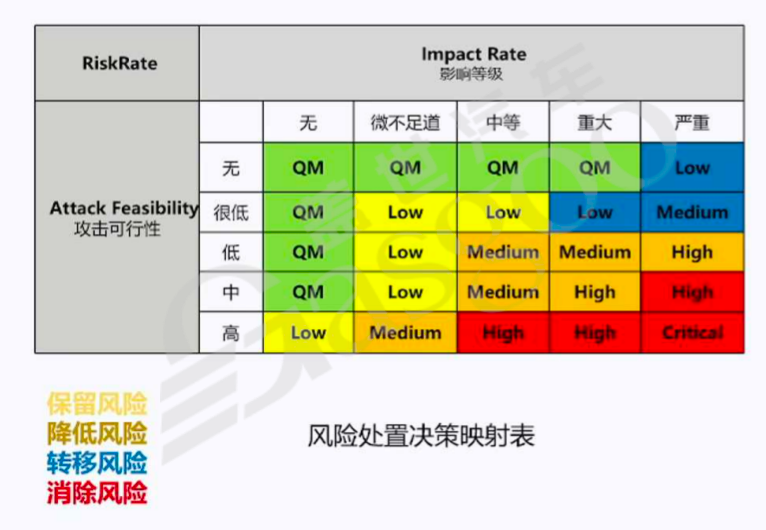

第六步是风险等级判定,以影响等级和攻击可行性等级作为输入,通过风险等级矩阵确定风险等级。若某信息资产受损的影响等级为重大,但攻击可行性较低,那么最终的风险等级可能为中等。

第七步是风险处置决策,根据项目定义、影响等级、威胁场景、攻击可行性等级、风险值以及类似的风险处置决策进行综合评估。风险处置决策主要包括保留风险(当风险影响很小时,无需采取特别措施,直接接受风险)、降低风险(通过采取安全措施,如加密、访问控制等,减少威胁的可能性)、转移风险(将风险转移给其他公司,如通过合同或协议将财务、隐私等风险转移给产品或服务供应商,但并非所有风险都可转移)和消除风险(消除风险源,如断开与外部的通信连接以应对互联网入侵威胁)。

(三)信息安全整体架构

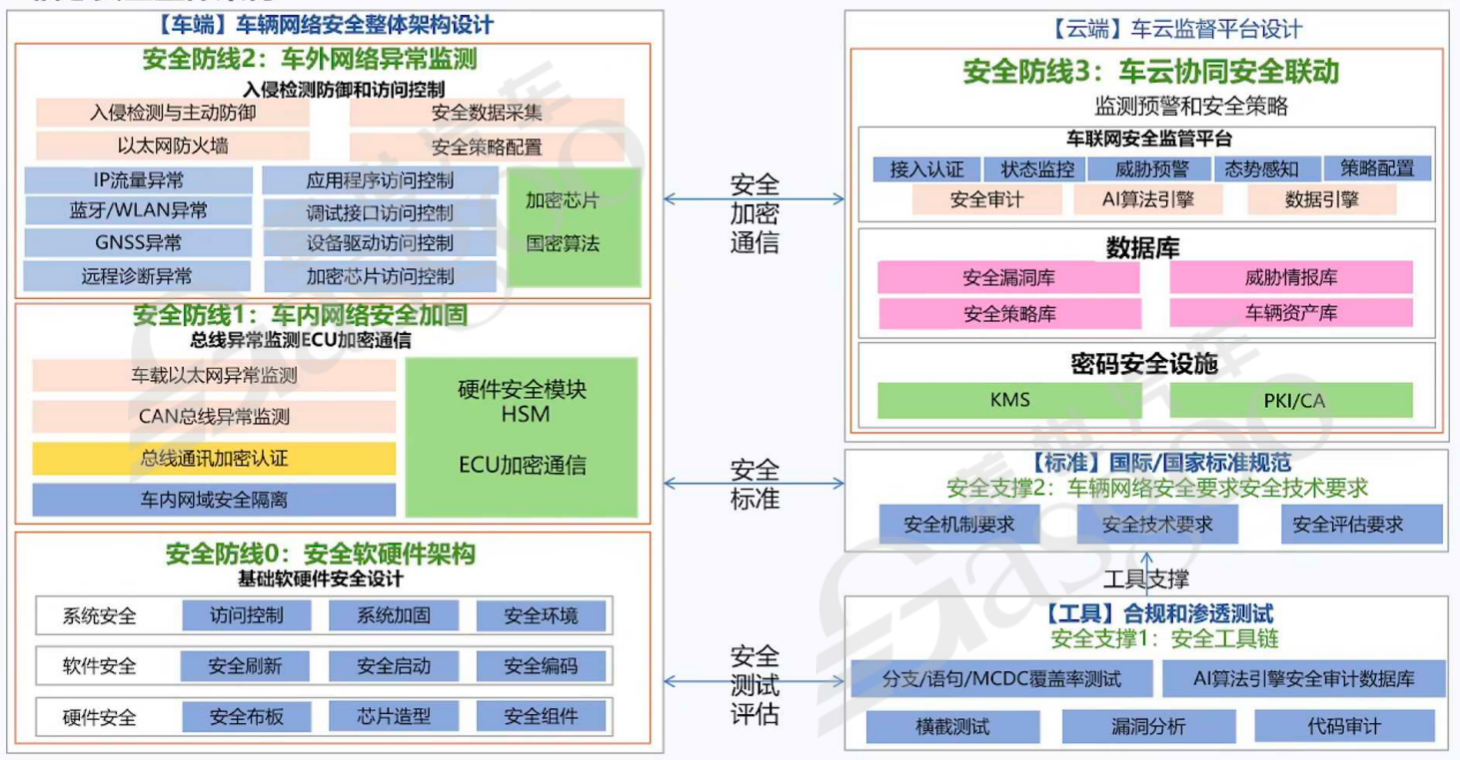

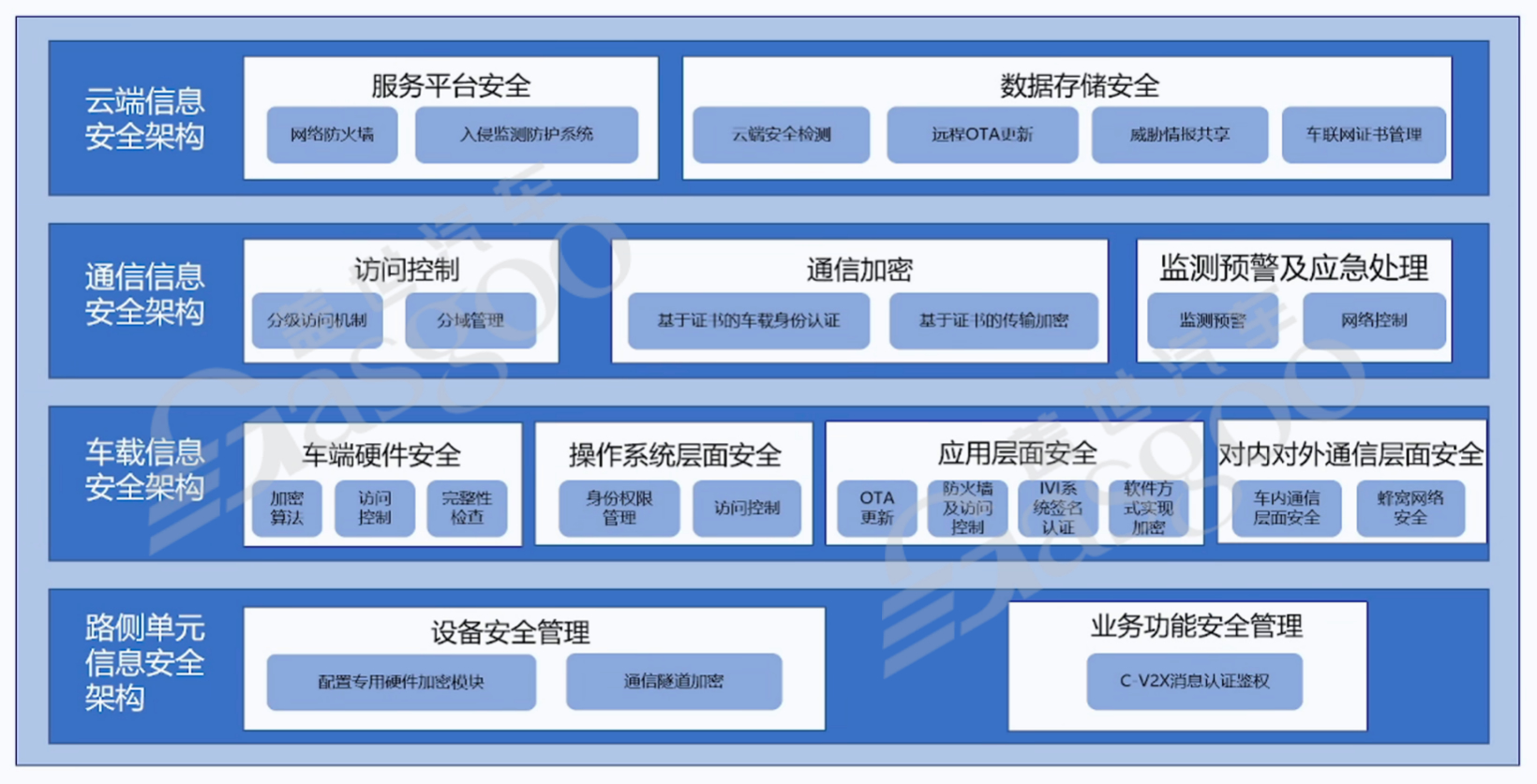

自动驾驶汽车的信息安全整体架构涵盖车端和云端,通过多层次的安全防线保障车辆的信息安全。

在云端,车联网安全监管平台发挥着核心作用,其具备安全审计、接入认证、数据引擎和数据库等功能。数据库中存储着安全漏洞库和威胁情报库,为安全策略的制定提供数据支持。同时,云端还配备密码安全设施,支持多种加密算法,如对称加密、非对称加密等,确保数据在存储和传输过程中的安全性。此外,所有的云端操作都需遵循国际和国家标准规范,以保障系统的合规性和安全性。

车端的安全防线同样重要。防线二主要负责车外网络异常监测,通过防火墙、安全数据采集和安全策略配置,实时监控外部网络的入侵行为。对IP流量、蓝牙/WLAN、GNSS等通信进行异常监测,一旦发现异常,立即进行检测和处理,同时对各个接口设置严格的访问权限,防止非法访问。加密通信采用国密算法(国内)或其他标准算法(如苹果加密算法),保障数据传输的安全性。

防线一则聚焦于车内网络安全加固,对CAN总线、车载以太网总线等进行通信加密和安全隔离,防止车内网络受到攻击。硬件安全模块(HSM)为芯片提供额外的安全保护机制,虽然不集成加密算法,但通过硬件层面的防护,有效防止芯片被侵害。

防线零致力于基础软硬件安全设计,在系统开发阶段,从芯片制造、系统架构设计到软件开发,都融入安全理念。系统架构设计要营造安全的运行环境,软件安全方面,刷写操作需进行严格的身份验证和完整性校验,安全启动则确保系统在安全环境下加载操作系统镜像,防止恶意软件入侵。硬件安全还包括电路板设计、芯片制造工艺以及安全组件的选用等,全方位保障硬件层面的安全性。

英伟达等芯片厂商在其产品中集成了丰富的安全特性。以Orin芯片为例,其具备可信执行环境(TEE),基于ARM Trust Zone技术,为系统提供了一个安全的执行环境。在TEE中,运行着特制的操作系统,能够访问加密的底层驱动和安全相关硬件,确保系统运行过程中的数据安全性和完整性。同时,Orin支持安全启动(Secure Boot),在启动过程中,通过一系列的校验和握手操作,保证系统加载的软件镜像都是经过认证的,防止恶意软件的加载。此外,芯片还具备多种加密算法支持,包括对称加密(如AES 128/192/256)、非对称加密(如RSA-4096)和哈希算法(如SHA2、SHA3),以及物理攻击保护机制,如侧信道对抗措施(DPA/DEMA)、时钟、电压和温度监测等,有效提升了芯片的安全性。

在自动驾驶汽车的发展进程中,预期功能安全和信息安全相辅相成,共同为自动驾驶的安全性保驾护航。只有不断完善和强化这两个方面的安全措施,才能让自动驾驶汽车在复杂多变的道路环境中安全行驶,为用户带来更加可靠、安全的出行体验。随着技术的不断进步,未来还需要持续关注新出现的安全挑战,不断优化安全策略和技术手段,推动自动驾驶技术朝着更加安全、可靠的方向发展。

免责声明:本文为转载,非本网原创内容,不代表本网观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

如有疑问请发送邮件至:goldenhorseconnect@gmail.com

- 如何保证自动驾驶的安全性-下|盖世大学堂舱驾、行泊一体系列知识讲解2025-02-17

- 如何保证自动驾驶的安全性-上 | 盖世大学堂舱驾、行泊一体系列知识讲解2025-02-17

- 亿纬锂能首个海外工厂已开始生产运营2025-02-17

- 周治平任中国兵器装备集团总经理2025-02-17

- 时光礼遇,品质之选!王铮亮喜提问界M92025-02-17

- 美国重新谈判芯片法案补贴,三星和SK海力士承压2025-02-17

- 股价大涨超14%,黑芝麻智能为何能对标英伟达?2025-02-17

- 2025年汽车平稳开局,新能源汽车同比增长近30%2025-02-17

- 曝通用汽车将关闭一家中国工厂2025-02-17

- 13.98万续航650km 埃安霸王龙650智享版上市2025-02-17